Azure AD Password Protection is een functionaliteit welke de mogelijkheid geeft om het wachtwoordbeleid te versterken op basis van informatie welke is verzameld door Microsoft en via eigen invoer. In dit artikel gaan we verder in op deze functionaliteit van Microsoft.

De toekomst is passwordless, met bijvoorbeeld een FIDO 2 key of via Windows Hello For Business. Maar voor de meeste bedrijven is passwordless vooralsnog toekomst en is het aangeraden om het huidige wachtwoord zo goed mogelijk te beveiligen.

De toekomst is passwordless, met bijvoorbeeld een FIDO 2 key of via Windows Hello For Business. Maar voor de meeste bedrijven is passwordless vooralsnog toekomst en is het aangeraden om het huidige wachtwoord zo goed mogelijk te beveiligen.

Veel van de Enterprise omgevingen zijn nog steeds afhankelijk van een wachtwoord – en de wachtwoorden zijn zeer goed materiaal voor hackers, vooral als er geen MFA is toegepast. Om deze reden is het van belang om de identity en het wachtwoord zelf zo optimaal mogelijk te beschermen om een security breach te voorkomen welke worden uitgevoerd door onder andere password spray attack’s

Microsoft heeft een toelichting gegeven op de meest optimale settings om de wachtwoorden te beveiligen. Op de website van Microsoft is deze publicatie te bekijken. Azure Password Protection geeft een interessante toevoeging aan de beveiliging.

Beveiligen met Azure Password Protection

Azure Password Protection geeft de organisatie beveiliging bij het detecteren en blokkeren van zwakke wachtwoorden of op basis van enkele woorden zoals de bedrijfsnaam en een algoritme vanuit Microsoft. Voor het gebruik van deze dienst is wel een Azure AD Premium licentie nodig.

Om gebruikers van Azure AD te weren voor het gebruik van zwakke wachtwoorden, is er door Microsoft een nieuw algoritme geïntroduceerd dat het gebruik van zwakke wachtwoorden niet meer toestaat. Hiermee is er een extra laag van toepassing op het wachtwoord gebruik.

Global Banned Password List

Een van de functionaliteit welke aanwezig zijn in Azure AD Password Protection is de Global Banned Password List

Microsoft heeft een enorme hoeveelheid data over het gebruik van wachtwoorden binnen de Microsoft diensten, hiermee kan Microsoft inzien wat het gedrag is over de wachtwoorden. Volgens data van Microsoft zijn er elke dag meer dan 10 miljoen pair attacks.

Wanneer dergelijke zwakke wachtwoorden of termen worden gevonden, worden ze toegevoegd aan de algemene lijst, bij Microsoft bekend als de Global Banned Password List. De Global Banned Password List is gebaseerd op een algoritme welke gebruikt maakt van een internationale lijst – welke is gebaseerd op het gedrag en voorkomende wachtwoorden uit kwetsbaarheden en onder andere hacks en data dumps.

Nu is de vraag van vele, kunnen we deze lijst ook inzien – het antwoord is eenvoudig; nee. En met de reden dat dit erg goed materiaal zou zijn voor hackers en kwaadwillenden.

Custom Banned Password List

Binnen de organisaties zie je vaak wachtwoorden welke gelinkt zijn aan het bedrijf. Dit is uiteraard niet het meest optimale. Hiervoor is het mogelijk om wachtwoorden zelf aan te geven via de Banned Password List. Voorbeelden hiervan zijn;

- Bedrijfs specifieke termen

- Bedrijfsnaam

- Product namen

- Locaties van het bedrijf

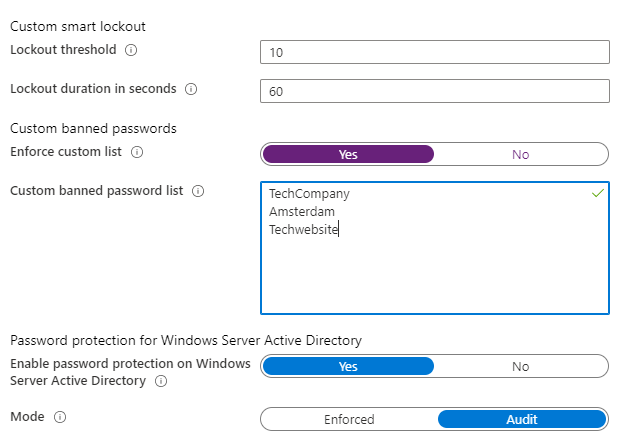

Voor deze wachtwoorden is er een algoritme aanwezig, aangezien een bedrijfsnaam in meerdere vormen gebruikt kan worden in het wachtwoord. Een voorbeeld, het bedrijf heeft de naam TechCompany en de locatie is in Amsterdam. Het product welke ze maken heeft de naam techwebsite. Een voorbeeld;

Bedrijfnaam:

- TechCompany

- TechCompany1

- TechCompany2

- T@chcompany

- TechCompany?

Locatie:

- Amsterdam

- Amsterdam1

- Amsterd@m!

- AmstErdam2

- Amsterd0m3

Productie:

- Techwebsite

- T@chwebsite1

- Techwebsite2

- Techwebsite3

- Techwebsite!

- TechWEbsIte

In de praktijk willen we zoveel mogelijk wachtwoorden beveiligen welke zijn gericht aan het hoofdwoord, om te voorkomen dat de lijst een maximum bereikt van 1000 woorden/ wachtwoorden. Microsoft heeft om dit te voorkomen een algoritme ontwikkeld welke verschillende variaties op het wachtwoord automatisch zal blokkeren. Op basis van bovenstaande voorbeelden is het voldoende om alleen de woorden Techcompany, Amsterdam en Techwebsite op te geven. Een beschrijving van het algoritme is toegelicht op de website van Microsoft.

Mooi, maar hoe kan je het activeren?

Mooi, maar hoe kan je het activeren?

In de praktijk werkt dit behoorlijk eenvoudig voor Azure AD. De instellingen zijn te vinden onder de Azure Active directory.

Azure Portal > Azure Active Directory > Security > Authentication Methods > Password Protection

In de password protection settings is het mogelijk om de custom banned password list te activeren. Hierbij is het mogelijk om tot 1000 woorden op te geven. Uiteraard is bovenstaande algoritme van toepassing.

Tevens is het mogelijk om de lockout te configureren en vervolgens de lockout duur. In bovenstaande geval staat de lockout op 10 pogingen met een duur van 60 seconden.

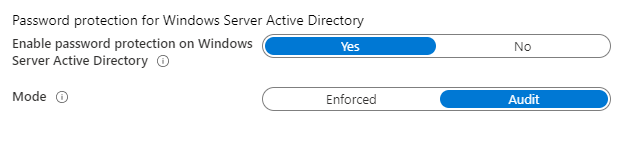

Voor de livegang is het goed om de impact te bepalen – dit is mogelijk via de audit mode. Via de mode Enforced is het mogelijk om de functionaliteit volledig in te schakelen. Het is aangeraden om de Audit mode te activeren, hiermee krijg je eenvoudig inzicht in het gebruik van slechte wachtwoorden. Ook kan je hiermee eenvoudig bepalen hoe groot de impact van de wijziging is voordat de functionaliteit definitief ingeschakeld zal worden.

Cloud only en on-premise

Cloud only en on-premise

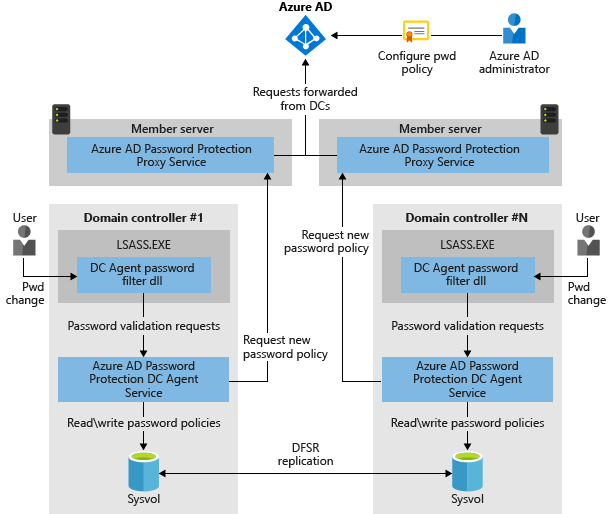

Voor cloud only via Azure AD werkt het behoorlijk eenvoudig, voor on-premise situaties zijn er extra configuraties vereist om het werkend te krijgen – zoals de installatie van een agent op de server. Bij een on-premise situatie is de volgende configuratie van toepassing.

In de Password Protection deployment guide is er meer informatie te vinden over de configuratie van Password Protection voor zowel Azure AD als in een on-premise omgeving.

Zoals je kan zien is de activatie vrij eenvoudig – en geeft het net even een extra beveiligingslaag bovenop het wachtwoordbeleid. Uiteraard is password-less nog beter via de Microsoft Authenticator app, Windows Hello of via Security keys. Deze methode van beveiliging beschrijven we in dit artikel.