Teams is enorm populair, en is wereldwijd in een behoorlijke versnelling gekomen vanwege het vele thuiswerken. Microsoft Teams is een online samenwerkingsplatform met veel mogelijkheden. Door de vele mogelijkheden is security extra belangrijk.

Cyberaanvallen vanwege thuiswerk situatie

Cyberaanvallen vanwege thuiswerk situatie

Vanwege het coronavirus zijn er meer cyberaanvallen welke slim inspelen op de thuiswerksituatie. Samenwerken is een belangrijk punt en wil je natuurlijk zo snel als mogelijk aanbieden – alleen de veiligheid is een item die zeker niet vergeten moet worden.

Vanuit Microsoft zijn er verschillende mogelijkheden om de data en de Azure Active directory accounts te beveiligen. Met de standaard tools heb je al snel een mooie basis opgezet. De Office365 componenten zijn één geheel waarmee de meeste security oplossingen ook prima te zijn gebruiken voor Microsoft Teams. Uiteindelijk gaat het nog altijd om een inlogaccount welke je voor de diensten gebruikt.

Als we terug kijken in het verleden was toegang tot het bedrijfsnetwerk vooral alleen mogelijk via een VPN of bedrijfsconnectie. Tegenwoordig zijn er veel componenten gekoppeld aan het internet, waarmee de medewerkers tijdsafhankelijk en werkplekonafhankelijk kunnen werken en hiermee toegang krijgen tot de data. Hier zie je snel het verschil van toegang, en de behoefte om te zorgen dat het veilig is.

Identiteit

Laten we ons verplaatsen in een persoon welke uit is op data of kwaadwillende acties. De toegang is vrij eenvoudig te verkrijgen als de beveiliging van het identiteit niet op orde is. Je kan de data nog zo goed beveiligen, als de voordeur open staat – is er vrij eenvoudig toegang. Hiermee is het van belang om te zorgen dat er niet alleen een wachtwoord is, maar er ook een 2e factor aanwezig is. Een 2e authenticatie factor vermindert het aantal cyberaanvallen volgens Microsoft met 99,9%.

MFA, Password-less, Windows Hello; Zorg voor een 2e factor

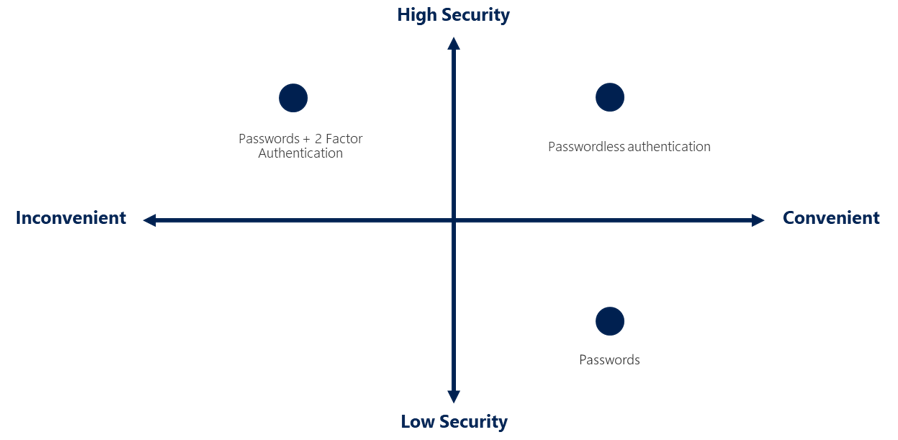

Tegenwoordig zijn er in het Microsoft landschap verschillende opties voor een 2e authenticatie. Voorbeelden zijn MFA, Password-less, via een security token of gezichtsherkenning via bijvoorbeeld Windows Hello.

De grootste quickwin is te behalen door te zorgen dat MFA aanstaat in de organisatie. Niet alleen voor de medewerkers, maar ook voor de beheerdersrollen – deze zijn namelijk extra interessant vanwege het rechtenprofiel.

Je kan de data nog zo goed beveiligen, als er geen tweede factor aanwezig is, zet je in feite de toegang open.

In een eerder blog hebben wij de mogelijkheden besproken als het gaat om Password-less werken. Bekijk het item over Password-less.

Password Protection

Wanneer je toch alleen beschikt over een wachtwoord, beveilig het met bijvoorbeeld Password Protection. Azure AD Password Protection is een functionaliteit welke de mogelijkheid geeft om het wachtwoordbeleid te versterken op basis van informatie welke is verzameld door Microsoft en via eigen invoer.

Azure Password Protection geeft de organisatie beveiliging bij het detecteren en blokkeren van zwakke wachtwoorden of op basis van enkele woorden zoals de bedrijfsnaam en een algoritme vanuit Microsoft. Voor het gebruik van deze dienst is wel een Azure AD Premium licentie nodig.

Om gebruikers van Azure AD te weren voor het gebruik van zwakke wachtwoorden, is er door Microsoft een nieuw algoritme geïntroduceerd dat het gebruik van zwakke wachtwoorden niet meer toestaat. Hiermee is er een extra laag van toepassing op het wachtwoord gebruik.

Een uitgebreide toelichting is te vinden in het nieuwsitem over Password Protection.

Conditional Access

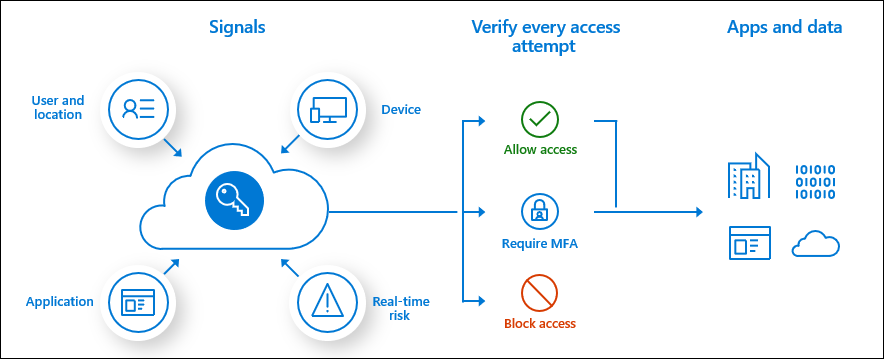

Cloud diensten zijn wereldwijd te bereiken en hiermee ook toegankelijk voor de kwaadwillenden. Met Conditional Access is het mogelijk om de diensten te beschermen op de toegang afhankelijk van inkomende signalen.

Met Conditional Access worden de signalen samen gebracht waarop vervolgens een beleid op toegepast kan worden.

Met Conditional Access worden de signalen samen gebracht waarop vervolgens een beleid op toegepast kan worden.

Er zijn veel configuraties en beleid instellingen mogelijk – de onderstaande zijn een van de belangrijkste voor de identity bescherming, uiteraard is er enorm veel mogelijk als het gaat om Conditional Access.

- MFA afdwingen voor gebruikers en apps

- MFA afdwingen voor admin accounts/ rollen

- Device/ user compliance

Blokkeren van legacy authenticatie: Niet alle applicaties maken gebruik van Modern Authentication. Wanneer een app overweg kan met Modern Authentication is deze geschikt voor het toepassen van MFA/ moderne authenticatie.

Data en systemen

Mail beveiliging

Tegenwoordig komt ransomware in de meeste gevallen binnen via een mailtje. Vaak zijn de mails duidelijk te herkennen. Maar ze worden steeds creatiever, en de realiteit is behoorlijk vaak dichtbij, met onder andere nagemaakte Office mails en inlogsites. Om de problemen te voorkomen is het belangrijk om de toegang vanuit de mail ook goed te beveiligen. Dit is mogelijk via de basis veiligheid en aanvullende tools. Microsoft heeft hiervoor Microsoft Office365 ATP en Exchange Online Protection beschikbaar gesteld. Uiteraard zijn maatregelen als SPF, DKIM van belang om spam en spoofing te voorkomen.

Virusscan

De standaard virusscan van Microsoft is een oplossing welke standaard in Windows 10 is te vinden. Aanvullend is een Defender ATP beschikbaar, welke een extra feature laag geeft. Naast de virusscan is het ook aangeraden om het device aanvullend te beveiligen met oplossingen als credential guard, smartscreen en temper protection. Met smartscreen is er een controle aanwezig op bestanden welke worden gedownload en websites welke worden geopend. Tamper protection is ook een eenvoudige configuratie om te zorgen dat cybercriminelen antivirus programma’s of services kunnen uitschakelen.

In de nieuws categorie Enterprise gaan we regelmatig verder in op de mogelijkheden vanuit Microsoft voor een uitgebreide security, zoals bijvoorbeeld Azure Sentinel.